…cuando no nos queda otra…

Supongamos que tenemos acceso físico por unas cuantas horas a un equipo Windows hardenizado que queremos ownear. Un ejemplo de esto es cuando el equipo es del tipo air-gapped. Eso significa que está en modo stand-alone sin conexión a ninguna red. El plan habitual de pruebas, sería:

- entrar con algún usuario no privilegiado al que tenegamos acceso,

- comprobar los parches y actualizaciones aplicadas,

- encontrar vulnerabilidades,

- copiar o descargar algunas herramientas de seguridad o exploits,

- con ellas, escalar privilegios, romper protecciones,

- y convertirse en admin… bingo!

Pero ¿qué se puede hacer si el equipo está mucho más hardenizado de lo esperado? Por ejemplo, con todas esta condiciones:

- Hardware: OTS

- Gabinete: Cerrado y sellado

- Dispositivos de red: deshabilitados

- Dispositivos de almacenamiento USB: deshabilitados

- Dispositivos de red USB: desactivados

- Dispositivo de booteo externo: desactivado

- BIOS: protegida con password (que no tenemos)

- Sistema operativo: Windows 10 (aunque también podrían ser otros…)

- Servicios de red: deshabilitados

¿Qué es lo que sí tenemos?

- Acceso físico al equipo por varias horas

- Se puede bootear el sistema en Safe Mode

- El usuario que bootea en Safe Mode tiene powershell habilitado

- Dispositivos USB HID: habilitados

En estas condiciones, no es posible copiar nada, ni desde un pendrive ni por red. Entonces, en teoría no se podría ejecutar nada fuera de lo que ya está instalado en la máquina.

Ok, pero lo que sí se puede hacer es tipear…

Digamos que se descubre que el sistema es vulnerable. Y se está en posesión de un archivo .exe (recuerden que en este caso estamos en Windows) de un exploit de esa vulnerabilidad para ejecutarlo dentro de la máquina. ¿Cómo se pasa el archivo .exe a la máquina hardenizada para que se pueda ejecutar? ¿y sólo tipeando…?

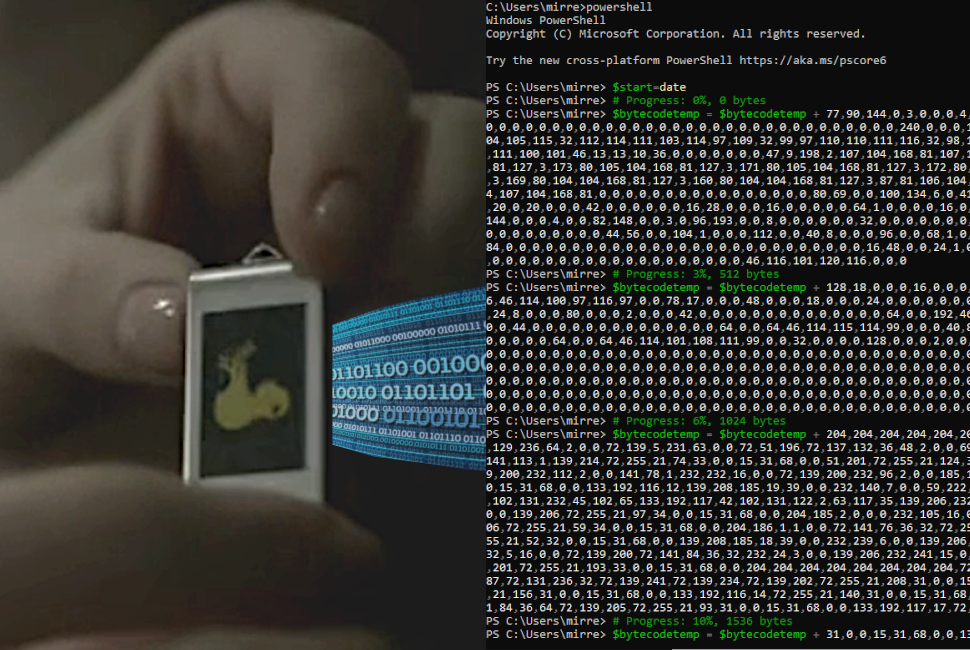

USB Rubber Ducky

Bueno, aquí es donde entra la USB Rubber Ducky.

Con este dispositivo es posible programar y emular miles de tecleos en lugar de tipearlos manualmente.

Pero lo que en teoría no se puede escribir en forma directa con un teclado, es un archivo binario.

Fig. 1. USB Rubber Ducky

Bueno, después de investigar un poco y probar mucho, se logró usar la USB Rubber Ducky para transferir ejecutables y otros binarios a una máquina en la que sólo es posible tipear.

En la seccion Tutoriales les dejo las dos versiones del tutorial para que jueguen, en Castellano y en Inglés.

Si lo hacen, por favor cuenten cómo les fue @ch4r1i3b.

Espero que les sirva.

Nota por Carlos Benitez