Dark waters

Un ciberatacante intentó envenenar el agua de una planta de distribución en Florida interceptando Teamviewer.

La noticia sobre un hecho con el que hace rato se viene fantasando pero hasta ahora no se había concretado es del 8 de Febrero pasado. Un ciberatacante, aparentemente tratando simplemente de probar una vulnerabilidad, incrementó los niveles de Hidróxido de Sodio (para los del barrio, soda cáustica), de 100 partes por millón (100 ppm) a 11.100 partes por millón.

La acción fue descubierta por un operador que veía azorado cómo el cursor de la pantalla se movía “solo”. El sistema atacado fue el de control de los productos químicos que se les agrega al agua para mantener su nivel de potabilidad. En este caso, el Hidróxido de Sodio en bajas cantidades se utiliza para estabilizar el pH del agua a distribuir. Sin embargo, en las proporciones con las que el atacante configuró el sistema, en 24 a 36 hs hubiera llegado a la población produciendo serias lesiones en quienes estuvieran en contacto.

Sobre este incidente me parece oportuno hacer algunos comentarios. Uno de ellos es que de la lectura de la información, estoy de acuerdo con los analistas que coinciden en que fue alguien que simplemente se encontró con un sistema abierto y jugando pasó un valor de 100 a 11.100. Esto lo debe haber hecho simplemente agregando algunos unos delante del valor preseteado. Por esto me inclino a pensar (quiero creer) que no tenía idea de lo que estaba haciendo.

Por el otro lado, oooootra vez tenemos que hablar de TeamViewer. Es obvio que siempre hay un balance entre seguridad y facilidad de uso. A los que trabajamos en seguridad muchas veces nos odian por exagerar en las medidas de seguridad que hace que algunas aplicaciones sean engorrosas de utilizar. TeamViewer viene a facilitar la operación de una máquina que tenemos en la LAN de nuestra empresa, desde nuestra casa, sin usar VPN’s… Hay empresas en las que se utilizan sistemas de control de contenido o sistemas de protección de endpoints (EDR’s) para bloquear los accesos a herramientas de este tipo. Pero lo que más llama la atención es que sea la propia empresa la que haya decidido utilizar esta peligrosísima herramienta para una aplicación tan crítica como la distribución de agua.

Los responsables de la planta de distribución de agua de la ciudad de Oldsmar, indicaron que ya habían dejado de utilizar la aplicación. Sin embargo, al parecer, una máquina habia permanecido conectada y un atacante logró hacerse del acceso para ingresar a la misma.Y ¿cómo lo hizo?, bueno, no hacía falta ser un 1337 para esto. Hace poco, una enorme lista publicada de usuarios y contraseñas conocida como COMB incluía usuarios de la planta de Oldsmar. Eso significa que si el atacante tuvo acceso a la lista, le fue muy fácil probar contraseñas hasta entrar.

Para probarlo, lo que se puede hacer es usar (por ejemplo) theHarvester para buscar correos electrónicos de la planta de Oldsmar de esta forma:

$ theHarvester -d oldsmar.fl.us -l 500 -b all

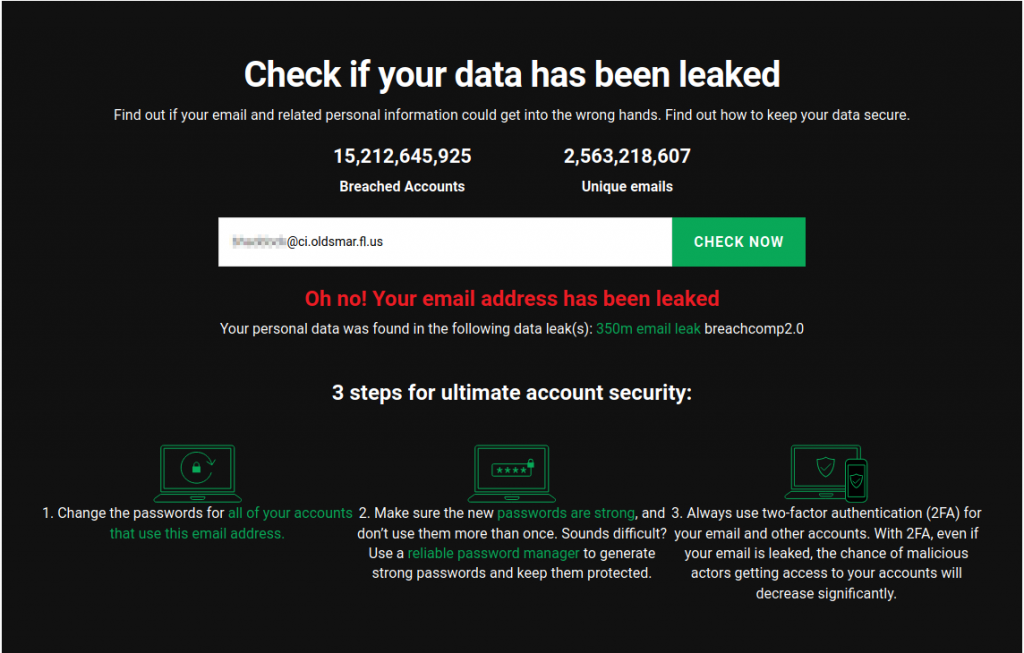

Esto va a traer, entre otras, direcciones de email del dominio que se pasó como parámetro. Esas direcciones se pueden ingresar en el sitio que cybernews creó para verificar si la dirección de email se encuentra dentro de los registros de COMB. En el caso de las direcciones obtenidas por theHarvester, el resultado es este:

Como puede verse, la dirección de email que se encontró con theHarvester, está en la base de datos ‘leakeados’ de COMB.

Cabe aclarar que otra falla muy común en las empresas, es la de dejar instalados sistemas legacies no inventariados, antiguos y vulnerables. Estos sistemas suelen ser fácilmente hallados por los atacantes y logran ingresar a los sistemas a través de ellos. En este caso en particular, se informó que la planta tiene instaladas versiones de Windows 7, sistema operativo vulnerable y obsoleto.

Tomando en cuenta esto último, vaya uno a saber cuántos de nuestros sistemas críticos están montados sobre sistemas vulnerables… Y cuántos de ellos son accedidos remotamente por los operadores via TeamViewer… Y cuánto falta para que un atacante genere un verdadero desastre a través de estos sistemas….

Nota por Carlos Benitez