Instalar QRadar CE en Proxmox

Esta vez les cuento cómo instalar QRadar CE en Proxmox usando el archivo .ova provisto por IBM. El formato OVA se importa directamente en VMWare o en Virtualbox, pero no en Proxmox, y por eso este tutorial.

Si bien la instalación la hice con QRadar CE versión 7.3.3, estimo que estos pasos funcionan también en las demás versiones.

Condiciones iniciales

Para aquellos que tengan ganas de jugar o experimentar con el SIEM QRadar de IBM, sepan que existe una versión gratuita denominada QRadar CE (Community Edition). Tiene el 90% de las funcionalidades de la versión paga y sólo está limitada a 50 EPS / 5000 FPM.

Este tuto tiene por objetivo expicar cómo instalar QRadar CE versión 7.3.3 sobre el ambiente de virtualización open source Proxmox versión 6.1-7.

Para escribirlo, me basé en un trabajo del año pasado de Tobias Hoffman, en varios documentos de IBM y en esta publicación de docplayer.

Instalar QRadar CE

Los pasos para importar el .ova de QRadar CE y luego instalar la aplicación son los siguientes:

1- Crear la VM en Proxmox.

Doy por sobrentendido que quien vaya a seguir de aquí en adelante tiene un Proxmox 6 instalado y funcionando. Entonces empecemos. Una vez logueado en el Proxmox:

- Hacer clic en el botón Creare VM:

En la solapa General:

- Seleccionar el Nodo donde se va a crear la VM (en este caso: pve1).

- Elejir un ID (por ejemplo: 3000)

- Definir un nombre (por ejemplo: qradarce-733)

- Hacer clic en Next.

En la solapa OS:

- Seleeccionar Do not use any media.

- Para el tipo de sistema operarivo seleccionar Linux.

- Para el kernel seleccionar 5.x – 2.6

- Hacer clic en Next.

En la solapa System:

- Dejar todo por default.

- Hacer clic en Next.

En la solapa Hard Disk:

- Dejar todo por default (no importa lo que se seleccione, ya que ese disco lo vamos a borrar luego).

- Hacer clic en Next.

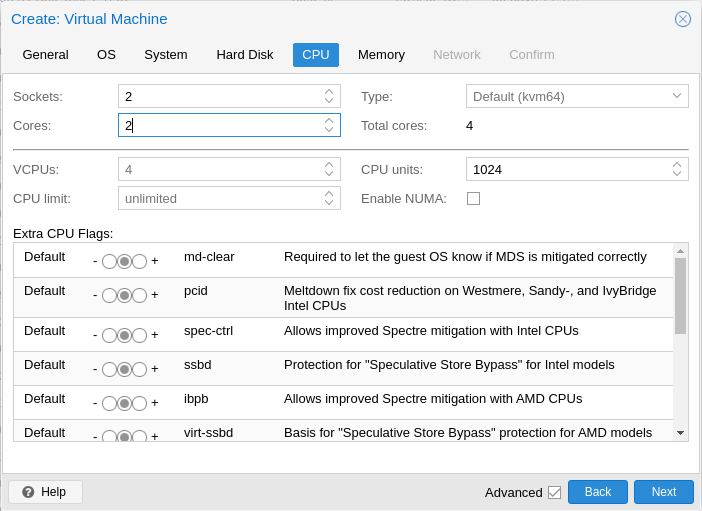

En la solapa CPU:

- Seleccionar 2 Sockets y 2 Cores (si se usa la versión free de Proxmox, no es posible seleccionar más de 4 CPUs).

- Hacer clic en Next.

En la solapa Memory:

- Seleccionar un mínimo de 16GB de RAM.

- Hacer clic en Next.

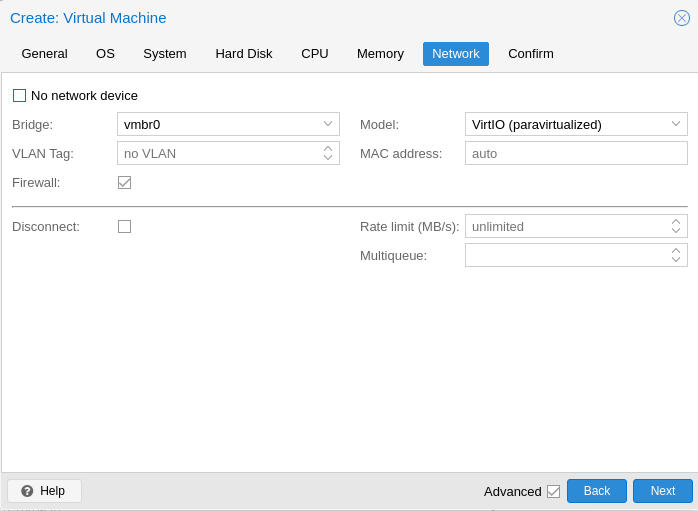

En la solapa Network:

- Dejar todo por default.

- Hacer clic en Next.

En la solapa Confirm:

- Verificar que todo esté correcto.

- Hacer clic en Finish.

2- Eliminar el disco que creamos.

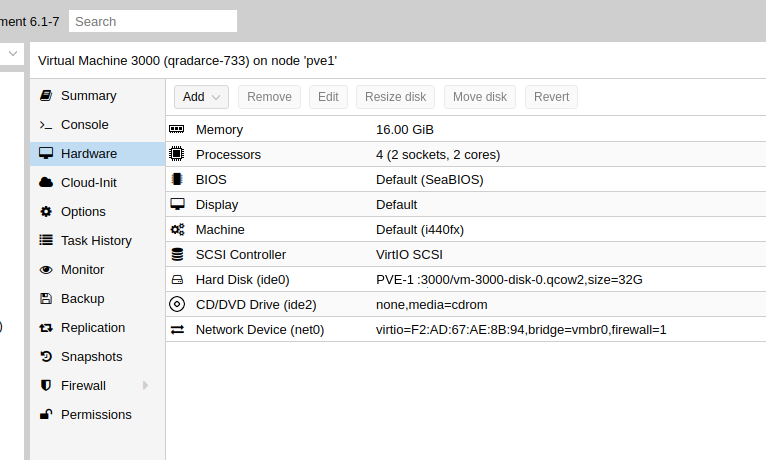

- En el menú de VMs de Proxmox, ubicar la VM que acabamos de crear (por ejemplo: VMID= 3000, Nombre= qradrarce-733) y hacer clic en Hardware.

- Hacer clic en Detach.

- Hacer clic en Yes.

Ahora el disco aparecerá como “Unused Disk“.

- Seleccionar el disco.

- Hacer clic en Remove.

- Hacer clic en Yes.

Ya eliminamos el disco que nos creó Proxmox para poder incorporar el que viene en el .ova de QRadar.

3- Incorporar el disco de QRadar CE que viene dentro del archivo .ova en la VM que acabamos de crear.

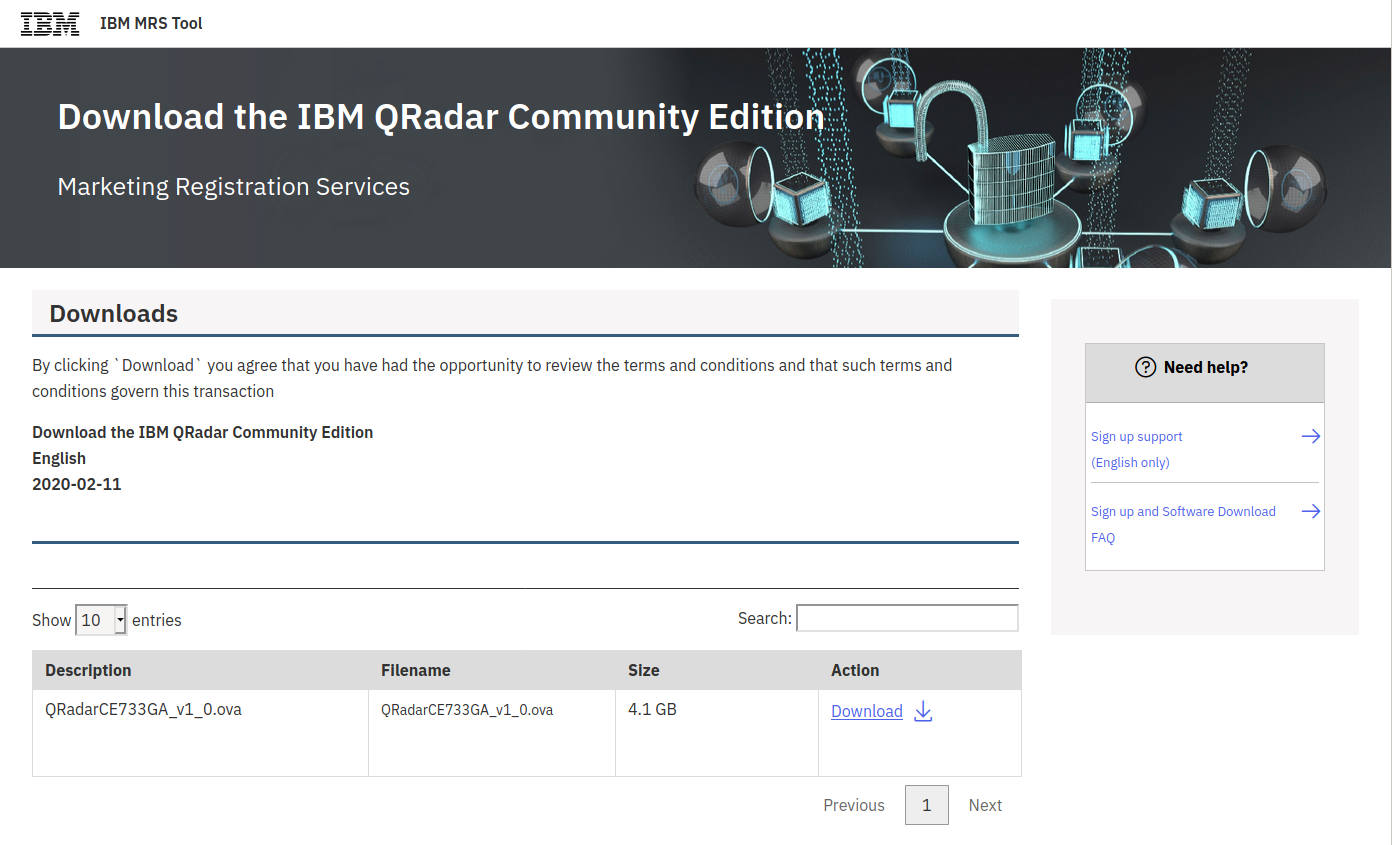

- Conectarse al sitio de QRadarCE: https://developer.ibm.com/qradar/ce/.

- Loguearse al sitio.

IMPORTANTE: Para poder bajar los archivos de QRadar CE se debe ser un usuario registrado, asi que si no lo son, deben darse de alta.

Si bien se pueden bajar el .ova a sus máquinas y después transferirlo al Proxmox, en mi caso era mucho más ventajoso hacerlo directamente en el Proxmox. La razón es que estamos en Cuarentena, el Proxmox lo tengo a 20 km de casa, y mi ancho de banda de subida es horrible. Así que usé este truco:

Una vez logueados en el sitio de IBM:

- Hacer clic en Download QRadar Community Edition V7.3.3. El sitio los redirige a esta página:

Ahora pueden bajar el .ova a sus máquinas como les dije antes, o bajarlo directamente en el Proxmox. Voy a explicar esta segunda opción:

- Hacer clic derecho en la pantalla anterior en: Download.

- En el menú contextual del browse, hacer clic en Copy Link Location o Copy link address (según sea el navegador).

- Pegar el link en un archivo de texto para no perderlo. El link tendrá la forma:

hxxps://iwm.dhe.ibm.com/sdfrl/1v2/regs2/qrce/Xa.2/X….q/Xc.QRadarCE733GA_v1_0.ova/Xd./Xf.LPr.D1jk/Xg.1…2/Xi.swg-qradarcom/XY.regsrvs/XZ.4…n/QRadarCE733GA_v1_0.ova

- Conectarse por ssh al Proxmox.

# ssh -l root <ip_del_proxmox>

- Posicionarse en un directorio que tenga un espacio libre de al menos 4.1GB.

# cd /tmp

- Bajar el QRadarCE733GA_v1_0.ova con el comando wget y el link que copiaron en el archivo de texto.

# wget -bqc hxxps://iwm.dhe.ibm.com/sdfrl/1v2/regs2/qrce/Xa.2/X….q/Xc.QRadarCE733GA_v1_0.ova/Xd./Xf.LPr.D1jk/Xg.1…2/Xi.swg-qradarcom/XY.regsrvs/XZ.4…n/QRadarCE733GA_v1_0.ova

Una vez que termine la bajada, y dado que el archivo .ova que nos bajamos no es más que un .tar:

# file QRadarCE733GA_v1_0.ova

QRadarCE733GA_v1_0.ova: POSIX tar archive

- Destarearlo

# tar xfv QRadarCE733GA_v1_0.ova

Se destarean 4 archivos:

-rw-r–r– someone/someone 7381 2020-01-22 08:32 QCE-jan22.ovf

-rw-r–r– someone/someone 277 2020-01-22 08:32 QCE-jan22.mf

-rw-r–r– someone/someone 950009856 2020-01-22 08:32 QCE-jan22-file1.iso

-rw-r–r– someone/someone 3441993728 2020-01-22 08:36 QCE-jan22-disk1.vmdk

El que nos interesa es el disco virtual, es decir el QCE-jan22-disk1.vmdk.

- Importar el disco en la VM con el siguiente comando en la consola de Proxmox.

# qm importdisk <ID> QCE-jan22-disk1.vmdk <store> -format qcow2

ID: es el VMID que definimos al crear la VM, en este caso: 3000.

store: es el repositorio de almacenamiento de las VMs en el caso de tener más de uno, en nuestro caso PVE-1.

En nuestro ejemplo, el comando quedaría:

# qm importdisk 3000 QCE-jan22-disk1.vmdk PVE-1 -format qcow2

Este comando importa el vmdk, lo convierte en qcow2 y lo asigna a la VM 3000.

- En la interfase web de Proxmox, seleccionar la VM de QRadar que creamos:

Nos aparece el disco importado como “Unused Disk 0“.

- Seleccionamos el disco.

- Hacemos clic en Edit:

IMPORTANTE: El formato del disco que bajamos de IBM es IDE, así que en Bus/Device hay que seleccionar: IDE.

- Hacemos clic en Add.

4- Instalar QRadar CE dentro de la VM

La VM ya está lista con el disco importado desde el .ova de IBM, pero QRadar todavía no está instalado. Estos son los pasos para hacerlo:

- Bootear la VM.

- Conectarse a la consola de Proxmox de la VM.

- Cuando lo pida, definir una password para el root de la consola de QRadar.

Hay un mínimo de dos usuarios que necesitamos para que funcione, el root de la consola y el admin de la GUI.

Hay que tener en cuenta que al instalar QRadar, la dirección IP de la consola queda almacenanda por todos lados y cambiar la IP no es fácil. Por eso es importante asegurarse si la dirección IP que tiene la VM antes de instalar es la correcta.

- Verificar la dirección IP de la VM

# ip a

- Si la dirección IP no es la correcta, ejecutar el NetworkManager Tex User Interface (horrible, pero es lo que hay…):

# nmtui

- Configurar los parámetros de red que correspondan.

Una vez definidos los parámetros de red, ya se puede configurar QRadar.

- Ejecutar /root/setup

# cd

# ./setup

Armarse de paciencia porque tarda mucho. A mi me tardó como 1 hora.

Ojo que si se duermen, hay un momento en el que el setup pide la password de admin. Si no la ponen en un tiempo (que no se cuál es), el instalador sale por timeout y la instalación sigue. De esta forma, la password de admin queda desconfigurada.

Si todo funciona, una vez que el instalador termine, levantarán todos los servicios y se podrá acceder a la consola de QRadar apuntando el browser a:

https://<IP_de_la_VM_de_QRadar_CE>/

Si no lograron configurar la password de admin y ya están en este estado, lo mejor es:

Entrar a la consola por ssh.

# ssh -l root <IP_de_la_VM_de_QRadar_CE>

# /opt/qradar/support/changePasswd.sh

Cambian la contraseña y ya pueden entrar.

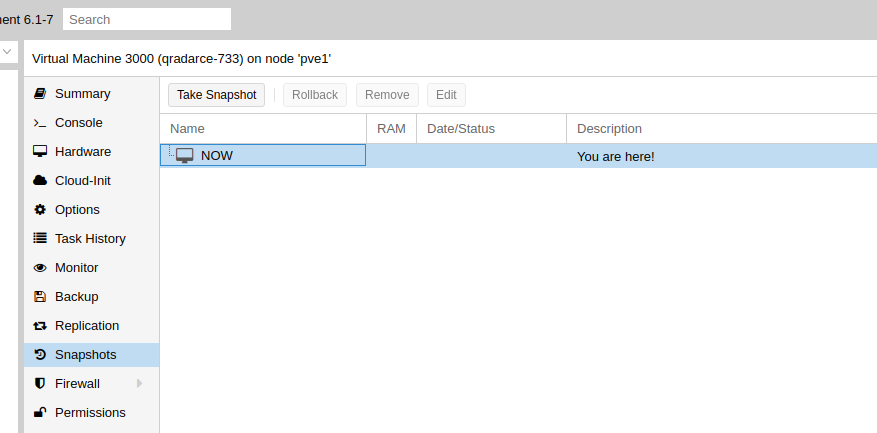

Si todo funciona, les recomiendo hacer un snapshot de la VM en este estado, porque si son como yo, seguro instalando cosas la van a romper y volver a este punto cuesta trabajo. Para eso:

Se conectan a la consola de QRadar via ssh y le dan:

# shutdown now

Proxmox permite hacer snapshots de las VMs vivas, pero como en cualquier otro sistema de virtualización, es mucho más limpio hacer un snapshot con la VM apagada.

- Van a la interfase de Proxmox.

- Seleccionan la VM

- Van “Snapshots“

- Y hacen clic en “Take Snapshot“.

Ahora si, QRadarCE ya está listo para jugar, experimentar y romper. Que lo disfruten!!!

Hasta la próxima!

Nota por Carlos Benitez