Alta eko

La semana pasada finalizó la edición número 15 de la ekoparty con excelentes aportes y mucho para aprender. Este año tuve la suerte de poder participar los 3 días. Si bien no pude participar de varias actividades, les hago un resumen de lo que extraje de las charlas a las que asistí.

Jugando con Plantas de Gas

Este workshop fue dado por Pablo Almada de KPMG. Pablo dedicó el 80% del tiempo a explicar como funcionan las plantas de gas. Seguramente los más hackers estaban esperando ver herramientas, exploits, código… Sin embargo, la explicación fue muy buena y quedó clarísimo que es imposible atacar los sistemas de control de una planta de gas si no se conoce cómo funciona. En ese sentido, creo que los asistentes (o por lo menos yo) nos fuimos con un conocimiento muy completo de su funcionamiento.

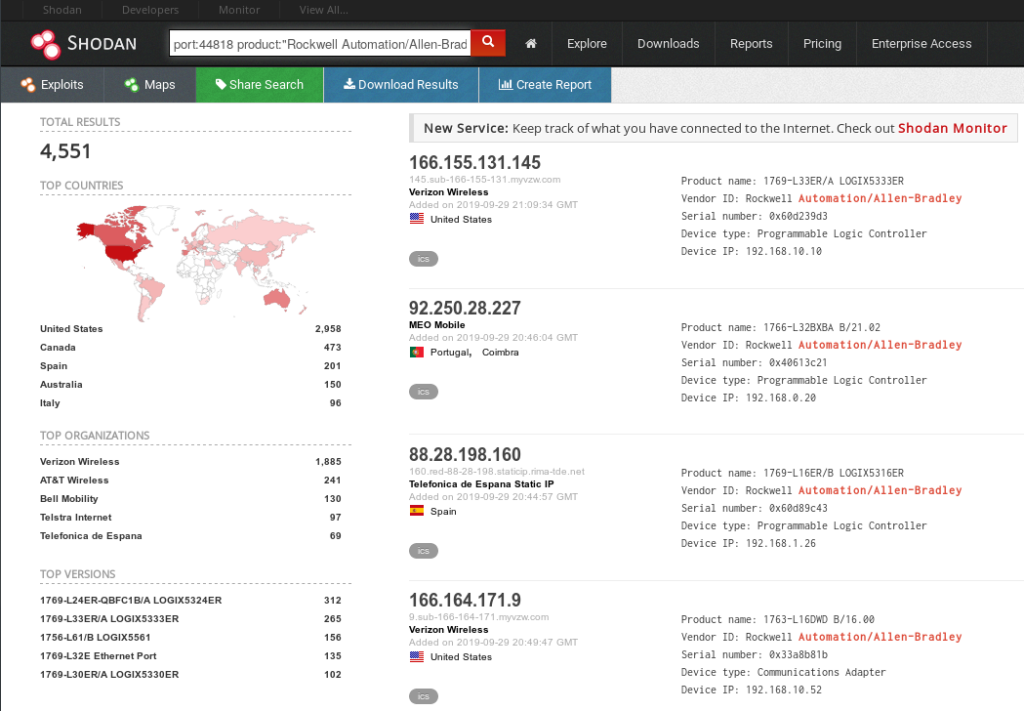

Después de eso, nos explicó la forma que se utilizan los PLC en instalaciones industriales de este tipo y comenzamos a entender cómo buscarlas en Internet, reconocerlas y atacarlas. Bastante fácil por cierto. Como ejemplo, hice una búsqueda en Shodan para encontrar PLCs de Rockwell publicados en Internet (de más está decir que NO deberían!) y me encontré con esto…

La búsqueda que se muestra es:

port:44818 product:”Rockwell Automation/Allen-Bradley”

Da un poco de miedo.

OSINT e Ingeniería Social Aplicado a las Investigaciones

Emiliano Piscitelli, Alan Levy, Carlos Loyo y Jorge Martín Vila dieron una charla de cómo investigar utilizando OSINT. Utilizaron el ejemplo de los piedrazos que recibió el micro de Boca antes de la final de la Libertadores. Además de explicar bastante metodología como la de Juilán GL y su Ciberpatrulla, mostraron innumerables herramientas de análisis que ayudan investigar. Algunas de ellas son buscador.ova para buscar sin ser vistos; faceapp.com para crear perfiles falsos; hootsuite y postcron para generar contenido en las redes sociales; GeoSocial Footprint para ubicar geográficamente a las personas cuando postean, etc.

Pero lo mejor estaba por venir, y las clases de magia fueron el broche de oro para la charla. Fue muy interesante que nos mostraran como funciona el cerebro humano. Gracias a eso, cómo funciona la magia, y por la misma razón, como todos podemos ser fácilmente engañados.

¡Cazando bugs con redes de pesca!

Nico Waisman está trabajando en Semmle auditando código de Google. Explicó cómo usar QL, un motor que permite hacer análisis de código fuente de forma muy precisa. La charla fue puro código y encima usó un plugin de QL para Eclipse…. Sin embargo lo bueno es que todos nos fuimos con el conocimiento de la existencia de la aplicación y algunas nociones muy didácticamente explicadas, sobre cómo construir código en QL que audite código escrito en los lenguajes que soporta la herramienta. El concepto se basa en modelar la superficie de ataque del software, buscar fallas desde simples lineas hasta en flujos completos. Con esto se desarrolla código que después puede utilizarse para buscar las mismas fallas en otros programas.

SIEMs Framework

Esta fue una de las charlas de Containers (…porque se daban dentro de containers…). En este caso Yamila Levalle y Claudio Caracciolo presentaron una herramienta para atacar sistemas SIEM.

Inicialmente me había ilusionado ya que comentaron que iban a mostrar como utilizar los SIEMs como vectores de ataque. Pensé que habían desarrollado una vieja idea en la que nunca tuve tiempo de trabajar: la de, sabiendo que el blanco usa un SIEM, enviar paquetes que produzcan logs que puedan romper ese SIEM…

Buen, no era eso lo que presentaron. La charla consistió en la presentación de un framework para atacar sistemas SIEM. El framework se llama SIEMS FRAMEWORK (o MultiSIEM Modular Python3 Attack Framework?) y se puede encontrar en github.

El sistema por ahora soporta Splunk, Graylog y Ossim pero tienen planeado incorporar otros sistemas como Qradar, ArcSight, etc. No tuve tiempo de probarlo pero es una de las tareas que me llevo para los próximos días.

Hacking and auditing LoRaWAN networks

Cesar Cerrudo junto a Esteban Martinez Fayo y Matias Sequeira presentaron su análisis de vulnerabilidades de redes LoRaWAN, un protocolo de redes WAN inalámbricas de baja potencia. El sistema es bastante nuevo pero se cree que ya hay 80 millones de dispositivos LoRaWAN en el mundo. Se cree que la base instalada va a crecer exponencialmente y eso es preocupante por las fallas de seguridad que tiene el protocolo.

La arquitectura de LoRaWAN se puede ver en el siguiente gráfico:

Por ahora existen varios potenciales ataques bastante peligrosos y hay pocas herramientas para auditar su seguridad. Una de ellas es el LAF (LoRaWAN Auditing Framework). La gente de IOActive explicó en detalle las vulnerabilidades y algunas posibles contramedidas.

¿Cómo hacer entrevistas técnicas?

La psicóloga Carolina Maristany explicó en este workshop cómo hacer entrevistas técnicas a la hora de seleccionar personal. Fui a ese workshop porque tenía mucha curiosidad de ver qué hace un tema como este en una eko. Lo que Carolina contó fue más o menos lo mismo que conozco y que vengo aplicando desde hace años en las entrevistas laborales. Lo que más me llamó la atención de esta charla fue la gran cantidad de asistentes. Me pregunté si los especialistas en seguridad (…hackers…) presentes en la eko necesitarían escuchar estos tips para cuando ellos vayan a ser entrevistados…

Receta Práctica y Económica de un Implante de Hardware

En esta charla, Andrés Blanco y Lautaro Fain contaron con detalle cómo implantar un microcontrolador en un dispositivo de hardware estándar de forma de poder tener control del mismo. Empezaron el proyecto trabajando a partir de una placa de desarrollo similar a la Blue Pill pero basada en ARM, la STM32F030F4.

El objetivo fue el de implantar el controlador en un router WiFi TP-Link. Una vez que verificaron que era posible interceptar la función de actualización del firmware con un dispositivo del tamaño del STM32, pasaron a miniaturizar el implante y a instalarlo de forma totalmente imperceptible. Si alguien hiciera esto el algún dispositivo que estemos usando, sería muy difícil detectarlo.

De más está decir que me dieron ganas de desarmar todos mis dispositivos para ver si alguno tiene hardware implantado.

OpenBSD una workstation segura

Este workshop me entusiasmó bastante por un proyecto que tengo en el que había pensado usar OpenBSD como sistema operativo base. Lo dió la gente de BSDar, una organización fundada en mayo de este año y se ve que con mucha fuerza y ganas.

El objetivo de Matías y Anatoli fue el de explicar qué es OpenBSD, mostrar su instalación y configuración como workstation configuración de 2 window managers y compilación del kernel incluida. El plan original no se logró por completo debido a que la intro de OpenBSD que dio Anatoli se llevó casi todo el tiempo del workshop. Sin embargo, todo lo que se contó sobre sistema me pareció realmente muy interesante. Todos sabemos que OpenBSD es uno de los sistemas operativos más seguros del mundo. Lo que yo no sabía hasta ese momento es exáctamente por qué.

El generador de números aleatorios propio, sumado a los sistemas para ubicar en forma aleatoria los programas en memoria, generar aleatoriamente los pids, relinkear el kernel en cada instalación, ya muestran características de seguridad desde el diseño. A esto se le agrega el esquema de seguridad en el que no es posible relajar un permisos mientras el sistema esté online, la eliminación de captura de audio/video, la imposibilidad de correr las X como root, que todos los servicios se chroot’een o el doas, mucho más seguro que el sudo. Y como broche de oro, la mínima cantidad de vulnerabilidades halladas sobre OpenBSD a lo largo de la historia.

Por supuesto que lo primero que hice al llegar a casa fue tratar de instalarlo. Como no tenía un equipo donde hacerlo, lo hicen en una VM de virtualbox. Me llevó bastaaaante tiempo, pero finalmente y con ayuda de los chicos de BSDar…

Gracias a este grupo y a OpenBSD seguramente pasaré muchas noches sin dormir.

Backdooring Hardware Devices by Injecting Malicious Payloads…

La charla de Sheila se basó en su investigación sobre tres formas de inyectar código en microcontroladores. Las pruebas las hizo sobre el PICkit3. Con mucho detalle técnico y una explicación impecable como siempre, mostró como hacer para que estos PICs carguen código malicioso. Para la demo, sólo hizo que enciendan unos leds, pero evidentemente es posible hacer cosas más graves. En particular, si estos PICs son que se usan dentro de los autos.

Modern Secure Boot Attacks: Bypassing Hardware Root of Trust from Software

En esta charla, Alex Matrosov no sólo mostró vulnerabilidades del hardware relacionadas con el software. Además presentó una paradoja muy interesante desde el punto de vista de seguridad.

Si se prentende que los programas sobre los dispositivos sean seguros e inalterables, una solución es instalarlos sobre el hardware en ROM. Pero si en algún momento aparece alguna vulnerabilidad en ellos, estas son imposible patchearlas. Esto exáctamente es lo que pasó con EPIC Jailbreak, la vunerabilidad de los iPhone desde el 4 en adelante, que fue publicada el viernes 27, precisamente el último día de la eko. Como fue hallada en la Secure BootROM de los iPhones no es posible patchearla.

Para evitar esto, el software entonces podría instalarse como firmware, es decir en la flash de la BIOS, con la posibilidad de que sea actualizado y patcheado. Pero en este caso, los mecanismos para actualizar el firmware, también pueden ser utilizados de forma maliciosa para infectarlo.

Tan sencillo se vuelve para un atacante utilizar esos mecanismos, que Matrosov presentó funciones de PowerShell que permiten fácilmente modificar parámetros de la BIOS. Muy cómodas para el administrador… y también para los atacantes.

Internet-Scale analysis of AWS Cognito Security

La investigación presentada por el amigo Andrés Riancho en esta charla, tuvo por objetivo mostrar cómo utilizar la función de AWS Cognito de forma inversa a su propósito original. Cognito es un esquema de autenticación, autorización y manejo de usuarios para aplicaciones web y móviles. Los errores de configuración de las aplicaciones que lo usan, le permitieron a Andrés hacer un relevamiento a escala de Internet encontrando una gran cantidad de credenciales de acceso. Si bien no lo hizo, con esas credenciales pudo haber obtenido acceso a gran cantidad de datos sensibles de miles de usuarios. Excelente trabajo y una alerta para los que piensan que “la nube” es intrínsecamente segura.

Disfruté mucho de la eko de este año, aprendí mucho y, por sobre todo, me encontré con amigos muy queridos que hacía mucho que no veía. Ahora, a pensar en la eko 16….

Nota por Carlos Benitez