Eludiendo al Hermano Mayor

Respondiendo nuevamente a la pregunta: ¿cuál es la aplicación de mensajería instantánea que mejor cuida nuestra privacidad? ¿Whatsapp, Telegram o Signal?

Por ser especialistas en seguridad, no podemos evitar que quienes nos conocen, o nos acaban de conocer, nos hagan una serie de preguntas casi de manual. Por ejemplo: ¿cuál es el mejor antivirus? o… ¿dónde guardo mis contraseñas? o… ¿cuál es la app de mensajería que más cuida mi privacidad? ¿Whatsapp, Telegram o Signal?

Dada la insistencia con la que me han preguntado esto últimamente, sumo mi análisis a todos los que ya están online.

El Hermano Mayor

George Orwell en ‘1984’, imaginó un futuro distópico, con gobiernos dictatoriales y reescritores dinámicos de la historia, que necesitaban mantener ese poder controlando a la gente. En ese futuro, aparecía la figura del ‘Hermano Mayor‘*, una organización estatal que, mediante dispositivos instalados en todos lados, vilgilaba constantemente a los ciudadanos, de forma absolutamente autoritaria y coercitiva. En la novela, a los ciudadanos no les queda otra que aceptar esa vigilancia. Y algunos rebeldes la resisten, pero hasta a costa de sus propias vidas.

Es extraño decirlo, pero parte de las predicciones de Orwell se cumplieron. La vigilancia existe hoy en día y de muchas formas. Lo que él nunca imaginó, es que no sólo todos nosotros la aceptamos felices, sino que los dispositivos capaces de vigilarnos no nos están impuestos a la fuerza. Sino que los buscamos, los compramos y a veces pagamos fortunas por ellos.

Me refiero al dispositivo que llevamos todo el tiempo en nuestro bolsillo, permanentemente conectado. Y que además, está equipado con un GPS, una cámara (bueno, más de una!) y un micfrófono. Y nosotros mismos nos bajamos, instalamos y usamos felices aplicaciones ‘gratuitas’ que recolectan nuestros datos personales y los almacenan en masa vaya uno a saber para qué. El Hermano Mayor perfeccionado.

En nuestra realidad, el Hermano Mayor no es un conjunto de estados totalitarios mundiales como en la novela, sino que son diferentes organizaciones de algunos Estados, algunas empresas o alguna corporaciones. La vigilancia actual está diluida, distribuida, sin un fin único. Pero es vigilancia al fin.

Eludiendo al Hermano Mayor

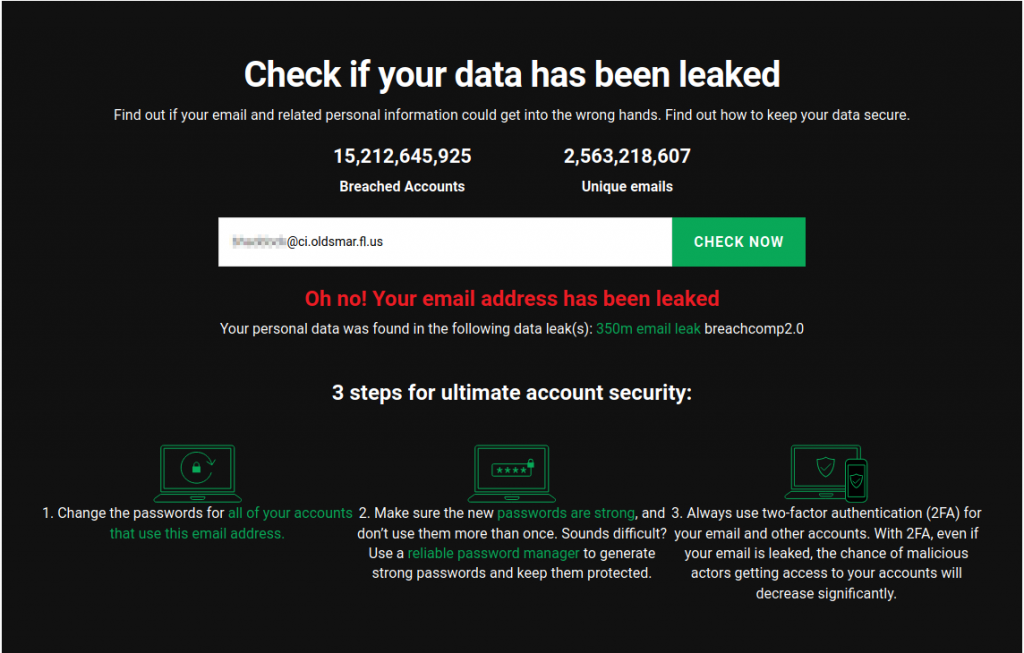

A todos nos gusta disfrutar de las ventajas y facilidades que nos da la tecnología y de estar siempre conectados. Sin embargo, no creo que a ninguno de nosotros nos guste que nos vigilen. Pero el contrato implícito que todos firmamos cuando le damos al botón de “Acepto” sin leer, es que usamos las aplicaciones sin pagar con dinero, pero pagando con nuestros datos. Es el modelo que se ha instalado, y no podemos hacer mucho… o si?

Hay algunas cosas que sí podemos hacer para que la injerencia de la vigilancia sea menor. Existe una gran cantidad de prácticas de privacidad que podemos implementar, como la de restringir permisos en las aplicaciones que tenemos instaladas, usar VPNs cuando sea posible, navegar a través de TOR, etc.

Pero otra de las medidas que podemos tomar, es la de tratar de no utilizar herramienas que sabemos positivamente que recolectan nuestros datos y reemplazarlas por otras menos invasivas… si las encontramos.

Whatsapp vs. Telegram vs. Signal

El tema de la privacidad de los datos personales lo traté varias veces en este blog [1, 2, 3]. Particularmente, sobre este punto posteé también en linkedin algún comentario hace tiempo. Pero como la pregunta de cuál de las 3 aplicaciones usar me la siguen haciendo, quise escribir un breve análisis sobre los tres servicios.

Si lo googlean, van a ver una interesante cantidad de entradas que tiene esta pregunta. Lo más interesante es que las respuestas de todas las notas son las mismas. [Spoiler Alert!] …que es Signal es el que más mantiene la privacidad, la que recolecta menos datos, muy diferente que las otras. Sin embargo, la cantidad de usuarios al día de hoy de cada plataforma es la siguiente:

Fig. 1 – en las tres plataformas al 30/mayo/2021. Fuente: Google.

Como pueden ver, la adopción de Signal es la menor de todas. Una aclaración sobre el gráfico. No hice la versión de torta porque llevaría a confusión. La cantidad de usuarios de cada plataforma no es mutualmente excluyente. Hay usuarios que están registrados en 2 o en 3 servicios al mismo tiempo (como es mi caso). Por eso creí que era mejor el gráfico de barras.

La Privacidad

Existen muchas notas online donde se describen la características de privacidad de ambas plataformas. Por ejemplo en esta de Iván Ramírez, en esta de Tetiana Hanchar, o la de Luis Miguel Paredes, o la de Cecilia Pastorino, o la directa recomendación de The Guardian. Se suma también la decisión de varias organizaciónes de la Unión Europea sobre dejar de usar Whatsapp y reemplazarlo por Signal.

Les doy mis 5 centavos y les hago un resumen.

Tabla 1 – Datos personales que recolecta cada plataforma.

Como podrán ver, si de privacidad se trata, no hay absolutamente ningina duda. Signal se lleva todos los premios.

La Seguridad

Respecto a los diferentes aspectos de seguridad, se podrían considerar entre otros estos tres: los permisos de las diferentes aplicaciones, los protocolos de comunicación y cifrado y las vulnerabilidades de cada sistema.

Respecto a los permisos en los smartphones, los tres requieren permisos similares.

Respecto al cifrado, algunas de las referencias que les pasé analizan esto bastante.

Lo que no encontré que nadie analice, es una comparativa sobre las vulnerabilidades que las tres aplicaciones tienen publicadas. Les paso el análisis, obviamente, sacado de la lista de CVE’s de MITRE.

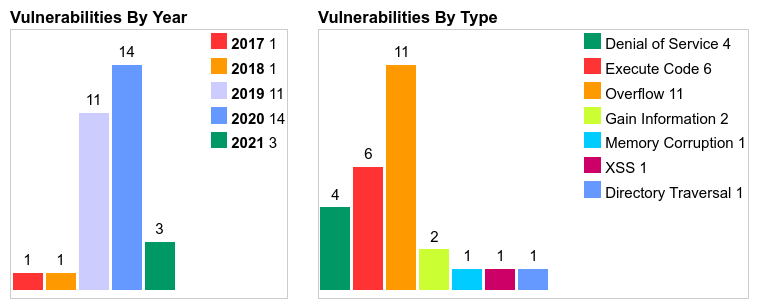

Estas son las vulnerabilidades reportadas de Whatsapp, por año y por tipo.

Fig. 2 – Vulnerabilidades reportadas de Whatsapp. Fuente: MITRE.

Fig. 3 – Distribución de vulnerabilidades reportadas por tipo de Whatsapp. Fuente: MITRE.

Como pueden ver, para Whatsapp, están reportadas 30 vulnerabilidades en total, de las cuales el 65% son graves. Esto lo pueden comprobar viendo que 24 de ellas está calificadas con el CVSS en 7.5. El año en el que más vulnerabilidades se encontraron, fue el 2020… habrá tenido algo que ver el Covid…?

Telegram

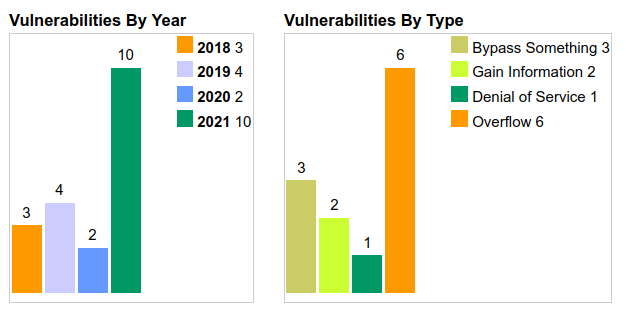

Estas son las vulnerabilidades reportadas de Telegram, por año y por tipo.

Fig. 4 – Vulnerabilidades reportadas de Telegram. Fuente: MITRE.

Fig. 5 – Distribución de vulnerabilidades reportadas por tipo de Telegram. Fuente: MITRE.

Telegram parece estar un poco mejor. Sólo se reportaron 19 Vulnerabilidades de Telegram por tipo y la gravedad no es tanta como en el caso de Whatsapp. La de mayor score CVSS es de 5.0.

Signal

Estas son las vulnerabilidades reportadas de Signal, por año y por tipo.

Fig. 6 – Vulnerabilidades reportadas de Signal. Fuente: MITRE.

Fig. 7 – Distribución de vulnerabilidades reportadas por tipo de Signal. Fuente: MITRE.

Es raro ver esto. La aplicación casi soñada para los especialistas en ciberseguridad, casi sin defectos de seguridad! Sólo 3 vulnerabilidades reportadas, 2 locales, 2 remotas y en este caso también, la de mayor score CVSS es de 5.0. Nada mal.

Comparación

Para cerrar el tema de vulnerabilidades, les dejo la comparativa entre las tres aplicaciones.

Fig. 8 – Vulnerabilidades reportadas para los tres servicios. Fuente: MITRE.

Los números hablan. Supongo que no hay dudas sobre quién gana la pulseada esta vez. Signal, la aplicación que menos datos privados recolecta y la que tiene menos vulnerabilidades. ¿Alguna duda de cuál elegirían?

Espero que este pequeño análisis les sirva. Nos vemos en la próxima.

* Hermano Mayor:

En ‘1984’, Orwell nombra a la figura que vigila a todos los ciudadanos como “Big Brother”. La traducción correcta de Big Brother es “Hermano Mayor”. Esto es porque este término posee la connotación referida a que el hermano mayor de una familia tenía tácitamente una misión: la de cuidar a los hermanos menores ya que, éstos, por ser más chicos, no saben, no tienen experiencia, no entienden, son más vulnerables. Alguien tradujo hace años incorrectamente Big Brother al castellano como “Gran Hermano”. Como en muuuuchos otros casos, esa traducción incorrecta se difundió, instaló y perduró y hoy se acepta como correcta. Pero no lo es.

Permítanme en esta nota, utilizar entonces el término correcto. Gracias!

Nota por Carlos Benitez