Búsqueda Implacable

Alarma la escasez de profesionales en ciberseguridad en todo el mundo. Se estima que este año la diferencia entre demanda y oferta alcanzará a casi a 3 millones de profesionales.

No hace falta decir que a medida que pasa el tiempo el mundo se va informatizando exponencialmente. De más está decir también, que el efecto colateral es que la “ciberinseguridad” crece al mismo ritmo.

Empresas, gobiernos, ONGs, nuestras propias casas; en todos los ámbitos se deben tomar medidas adecuadas de ciberseguridad. La complejidad, la especificidad y la velocidad con la que aparecen las vulnerabilidades y las medidas de protección, hacen que sea irremediablemente necesaria la intervención de profesionales en el área. Esos profesionales, además, deben estar altamente calificados.

Del mismo modo que en otras disciplinas, existen estudios que analizan la necesidad de profesionales. En particular, la organización ISC(2) (International Information System Security Certification Consortium) viene realizando este tipo de análisis cada 2 años desde 2004.

El informe se denomina GISWS (Global Information Security Workforce Study). Su objetivo es hacer un seguimiento del impacto del clima económico en los miembros del consorcio. Se toman en cuenta salarios en ciberseguridad, perspectivas de contratación, presupuestos, amenazas y muchos otros aspectos.

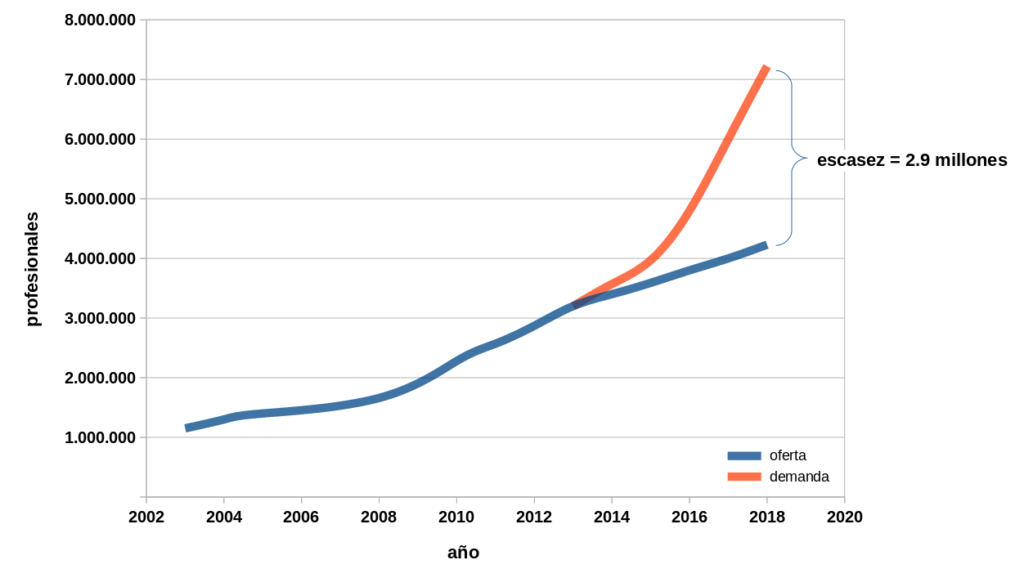

Para tener una visión amplia del problema, y debido a que cada año las encuestas y los análisis fueron cambiando, armé este gráfico utilizando el GISWS y otras fuentes. La figura muestra la evolución de oferta y demanda laboral en el mundo en puestos relacionados con ciberseguridad desde 2003 hasta 2018.

Para construir el gráfico, utilicé datos históricos del GISWS, datos del 2015, del 2016, del 2017 y del 2018.

Ya en el informe del GISWS de 2005, aparece en la página 8 una frase premonitoria. Menciona que si se les aumentara el presupuesto en ciberseguridad a las empresas, éstas incorporarían más profesionales. Pero que, por otro lado, “Anecdóticamente, muchos proveedores de servicios de seguridad están luchando por encontrar candidatos apropiados para cubrir vacantes dentro de su fuerza laboral de ciberseguridad.“

Lo que posteriormente se ve muy claro es que a partir del 2013 se empieza abrir una brecha entre la demanda de profesionales de ciberseguridad y la oferta. Esta escasez se fue ampliando con los años hasta llegar hoy a 2.9 millones de profesionales en todo el mundo.

Las razones que mencionan los diferentes informes son variadas. Una de las principales es la necesidad de especialización que es sensiblemente mayor que en otrar ramas de IT. Esto parece que no hace tan atractiva a la disciplina, a pesar que los salarios a nivel mundial son muy altos.

Otra, por ejemplo, es el desinterés de los Millenials o post-Millenials a trabajar en el área. Esto lleva a que la mayor parte de los puestos estén cubiertos por profesionales de más de 40 o 50 años, con una limitada capacidad de recambio.

La realidad es que la cantidad de ciberincidentes crece año a año, así como el costo de los fraudes o las intrusiones. Por otro lado, se sabe desde hace años que el punto clave para tener una buena ciberprotección en una organización es la gente. Sin embargo, algo pasa que no es posible cubrir esas necesidades y que las organizaciones hagan enormes e infructuosos esfuerzos en estas búsquedas. Este se convierte entonces, en otro ámbito en el que los malos de la película, parecen estar ganando.

Nota por Carlos Benitez